新型加密货币挖矿攻击及其影响

关键要点

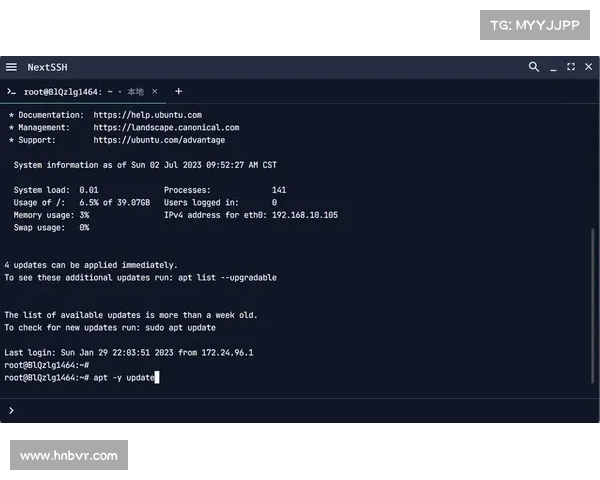

新的加密货币挖矿攻击利用GhostEngine有效禁用端点检测响应EDR系统。攻击者通过利用易受攻击的内核驱动程序分发XMRig挖矿工具。攻击过程开始于伪造的Tiworkerexe文件,它下载用于禁用Windows Defender的PowerShell脚本。研究者建议组织警惕可疑的进程活动和PowerShell执行。根据BleepingComputer,Elastic Security Labs和Antiy分别报告了新的加密货币挖矿攻击,这些攻击使用GhostEngine有效地禁用端点检测和响应系统EDR。攻击者通过对易受攻击的内核驱动程序的利用,传播了XMRig采矿工具。

这类入侵的过程是通过执行一个伪造的Windows文件Tiworkerexe,下载一个PowerShell脚本。这个脚本的功能不仅仅是检索附加模块,还会禁用Windows Defender,建立计划任务,并为GhostEngine的主要有效载荷的交付和执行铺平道路,Elastic Security Labs的研究表明。随后,GhostEngine会终止和删除EDR软件,并分发XMRig,最后通过ocidll文件确保持续存在。

两项研究均未提供有关攻击者及其受害者的具体信息,但Elastic Security的研究人员提醒组织,要对可疑的进程活动和PowerShell执行保持警惕,并防止不安全的驱动程序创建文件。

外网加速npv建议:企业应定期检查系统中的可疑活动,确保所有软件和驱动程序均为最新版本,从而降低受到攻击的风险。